1. Internet szolgáltatások¶

Az első, bevezető gyakorlaton áttekintünk néhány elterjedt internetes alkalmazást, és sorra vesszük az információbiztonság szempontjából fontos funkcióikat. Célunk az egyébként minden bizonnyal ismert szolgáltatások esetleg nem ismert elemeinek áttekintése, illetve náhány, a gyakorlat szempontjából releváns veszélyforrás megismerése. Az egyes szolgáltatásokhoz kapcsolódó feladatok a fejezet végén olvashatók.

1.1. Böngészők¶

A mai számítógépek alaprtendszerének természetes eleme valamelyik böngészőprogram, melyet az olvasó minden bizonnyal már részben ismer. Több ilyen létezik, a mai Windows-okkal érkező Edge (korábban MS Explorer) mellett számos gyártó kínál ingyenes web browsereket. A teljesség igénye nélkül a legismertebbek a Goole által fejlesztett Chrome, a nyílt forráskódú Firefox, a kisméretű és gyorsabbnak mondott Opera. Nem maradhatott ki a sorból az Apple sem, a böngészőjük a Safari nevet kapta. Az egyes böngészők listája pl. a Wikipédián is elérhető. Bármelyik böngészővel is dolgozunk, a gyakorlaton a bemutatottak a legelterjedtebbek esetén, ha eltérő menüpontokon keresztül elérve is, de többségében érvényesek.

A PC-ken is elérhető böngészők sorát mai szemmel tekintve meglehetősen korlátozott funkcionalitással a Mosaic nyitotta 1993-ban. A legnagyobb szoftvergyártók hamar felismerték, hogy üzleti, technológiai és stratégiai érdekük, hogy hogy a felhasználók az ő böngészőjüket futtassák a számítógépeiken (később a mobil eszközeiken is). Közismert példa erre a Chrome, mely a felhasználók számára keresőmotorként alapértelmezésben a saját kereső szolgáltatását kínálja, a Windowsba épített Edge pedig a Microsoftét. Bár az ingyenes böngésző közvetlenül nem térül meg, de pl. a keresők értékesítési felületetet jelentenek, így abból már üzleti hasznuk számazik. A böngészők emellett lehetőséget biztosítanak arra is, hogy kiadóik adatokat gyűjtsenek a felhasználói szokásokról és preferenciákról, melyek többek között műszaki alapot teremmtenek a célzott hirdetések megjelenítésére. A központi szinkronizációs szolgáltatás pedig – mely kétségtelenül kényelmes a felhasználó számára – a nyomon követést és a profilozásr a felhasználó minden eszközésre kiterjesztheti. A helymeghatározásra számos technikai lehetőség kínálkozik. Egy WiFi hálózathoz csatlakozó számítógép esetében azonosíthatók a további elérhető hálózatok is, melyek helyét a Google a korábban gyűjtött adatai alapján könnyen meg tud határozni. Egy ilyen forrás lehet a Google Street View autói által gyűjtött WiFi adatok köre, bár egyes források szerint ezt az Android rendszerű mobiltelefonok szoftvere ezt feleslegessé tette (video).

A gyakorlat során a böngészőkkel kapcsolatban az alábbi témaköröket tekintjük át:

Beépülők.

Könyvjelzők.

Jelszavak.

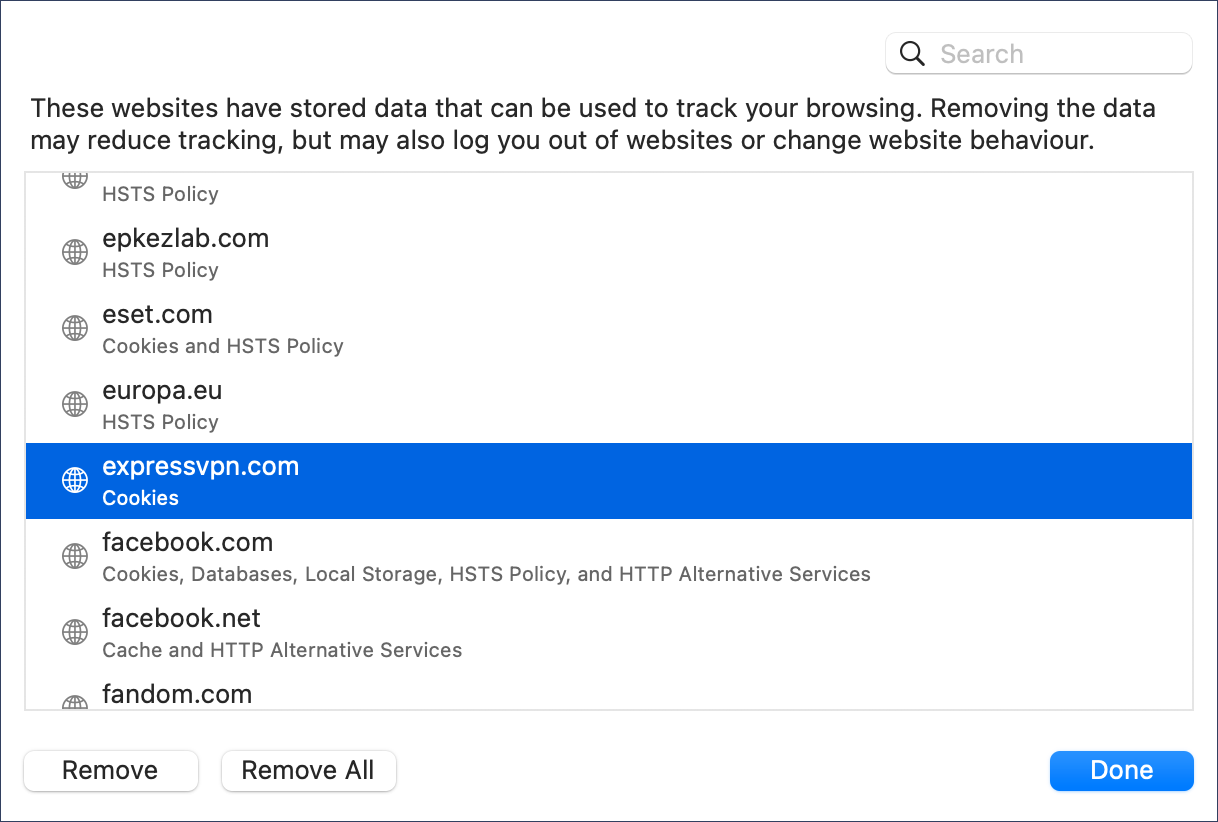

Cookie-k.

Adatok szinkronzálása.

Cache.

Privát ablak.

Proxy.

Kereső motorok / Duckduckgo.

Tracking protection.

A böngésző adatainak mentése.

1.1.1. Beépülők¶

A böngésző programok szolgáltatásai közt érdemes ismerni az ún. beépülőket (extensions). Ezek olyan, harmadik fél által készített kiegészítők, amelyek újabb képességekkel bővítik ki a böngésző szolgáltatásait, a reklámblokkolóktól a látássérültek számára készült felolvasó programokig. Bár a beépülők általában a böngésző megfelelő menüjéből kiindulva telepíthetők, ezt egyes, ártó szándékkal készült weblapok is kihasználhatják: a felhasználót igyekeznek rávenni egy ilyen telepítésére. Amennyiben az nem ismeri fel a veszélyhelyzetet, a böngészőjébe telepített szoftver folyamatosan működni fog, és végrehajtja, amire azt programozták. Ez jobb esetben csak kéretlen reklámoldalak vagy hirdetések megjelenítése lesz, de érteemszerűen – a böngésző korlátai közt – bármilyen más tevékenység is lehet.

Ennek megakadályozása érdekében mindig el kell olvasni a böngésző párbeszédablakaiban megjelenő kérdéseket (a felhasználó megerősítése nélkül a telepítés nem történik meg). A böngészők biztonsága érdekében érdemes időről időre ellenőrizni a beépülők listáját, és eltávolítani azokat, amelyek nem szükségesek a munkavégzéshez.

A témához illeszkedően érdemes tisztában lenni a böngésző frissítéseire is. Egy másik tipikus támadási módszer során a felhasználót igyekeznek rávenni arra, hogy a tartalom vagy szolgáltatás eléréséhez frissítse a böngészőjét, amit azonnal fel is kínálnak neki. Az így letölthető program azonban nem egy valódi frissítést, hanem egy, a támadó által módosított böngészőt tartalmaz. Ezért a böngésző frissítéseit mindig csak a gyártó weboldalán, vagy az adott operációs rendszer saját frissítési szolgáltatásán keresztül szabad igénybe venni.

1.1.2. Könyvjelzők¶

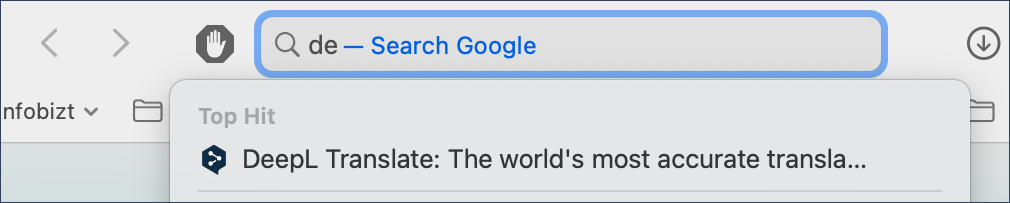

A böngészők elmentik a meglátogatott oldalak címeit, melyet később a címsorba képelés során újra felkínálnak. Ez a kényelmi szolgáltatás azonban felfedheti olyan webhelyek címét is, amelyet nem feltétlenül szeretnénk mások, pl. a szervezet informatikai üzemeltetése számára ismertté tenni. Az alábbi példában a de begépelése után a böngésző egyértelművé teszi, hogy a Deepl oldalát korábban már meglátogattuk.

A böngésző emlékszik a korábban meglátogatott webhelyekre¶

Az korábban meglátogatott címek mellett könyvjelzők is készíthetők, amelyeket a böngészők egy saját adatbázisban rögzítenek. Egy esetleges támadás esetén egy kártevő ezeket kiolvashatja, és a megtévesztésünkre kihasználhatja pl. úgy, hogy megállapítja, mely bankkal állunk kapcsolatban; a felhasználó később annak nevében kaphat célzott megtévesztő levelet.

1.1.3. Jelszavak¶

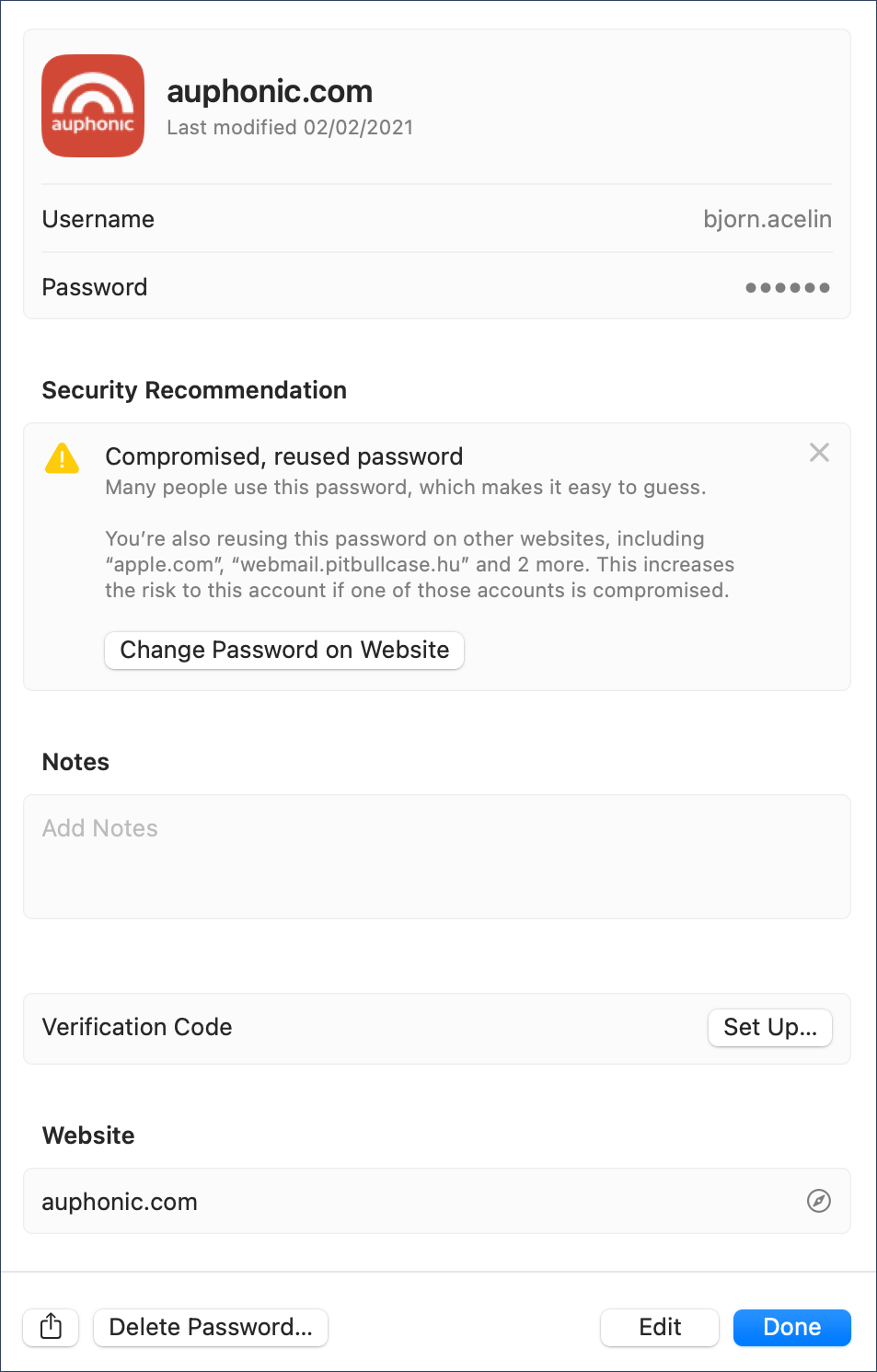

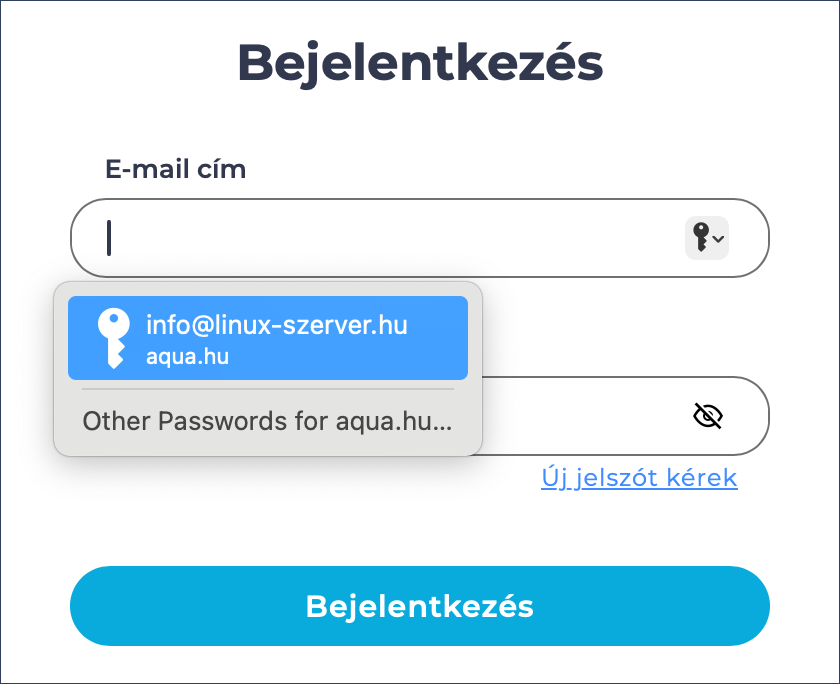

A böngésző programok képesek megjegyezni az egyes website-okon megadott bejelentkezési neveket és jelszavakat. Ezeket egy titkosított adattárolóban rögzíti, melyet tartalmát egy mesterjeszó megadása után lehet elérni. Bár ez a védelem a legtöbb esetben elég erős, de a jelszó megadás után a tároló már védtelen, és minden hozzáférési adat elérhető lesz a felhasználó számára. Az alábbi képen a Safari böngészőben a https://auphonic.com oldalra regisztrált felhasználó adatlapja látható, ahol a bejelentkezési név és a jelszó is olvasható formában jelenik meg:

A böngészők az elmentett jelszavakat meg tudják jeleníteni¶

Viszonylag gyakori hiba, hogy a felhasználók nem gondoskodnak a jelszótároló védelméről, így azok hozzáférhetővé válnak olyan személyek számára, akik hozzá tudnak férni a géphez. Ezért is kiemelt fontosságú a gép jelszóval (vagy alternatív módon) történő védelme, és az őrizetlenül hagyott gép zárolása (Windows esetén a Windows- L billenytűkombinációval).

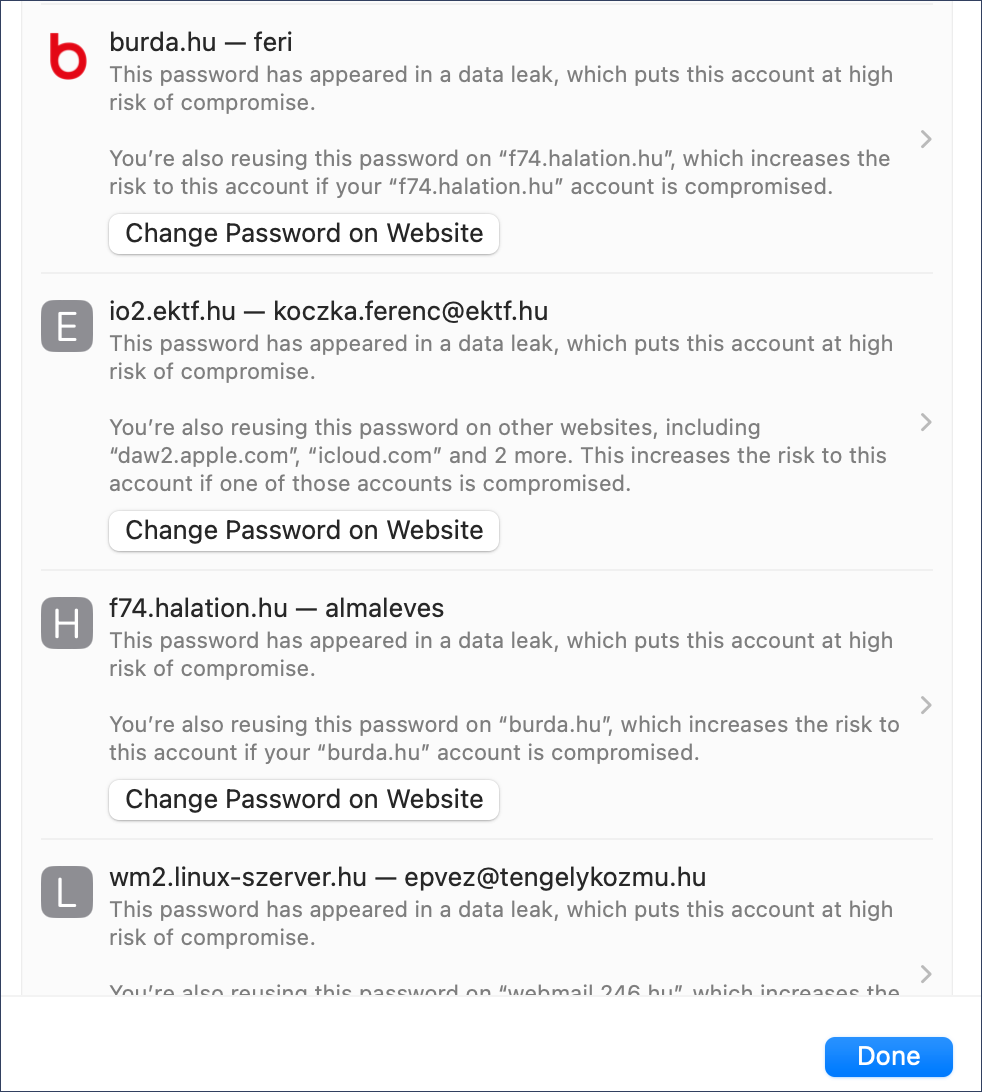

A legtöbb böngésző figylemzetet olyan jelszavak használata esetén, amelyek valamilyen jelszó szivárgás során nyilvánosságra kerültek. A jelszavak ilyen szempontú ellenőrzésére az egyik legismertebb forrás a haveIBeenPwned.com.

A böngésző figyelmeztet az adatszivárgásokban ismertté vált jelszavakra¶

1.1.5. Adatok szinkronizálása¶

A legelterjedtebb böngészők felkínálják a bejelentkezés lehetőségét, és a böngésző által ismert adatok szinkronizálását. Ebbe beletartoznak a már említett cookie-k, a böngészési előzmények, a jelszavak, esetenként még a bővítmények is. Bár ez a szolgáltatás nagyon kényelmessé teszi a böngészők használatát, adott helyzetben ez is adatszivárágás kiinduló pontja lehet.

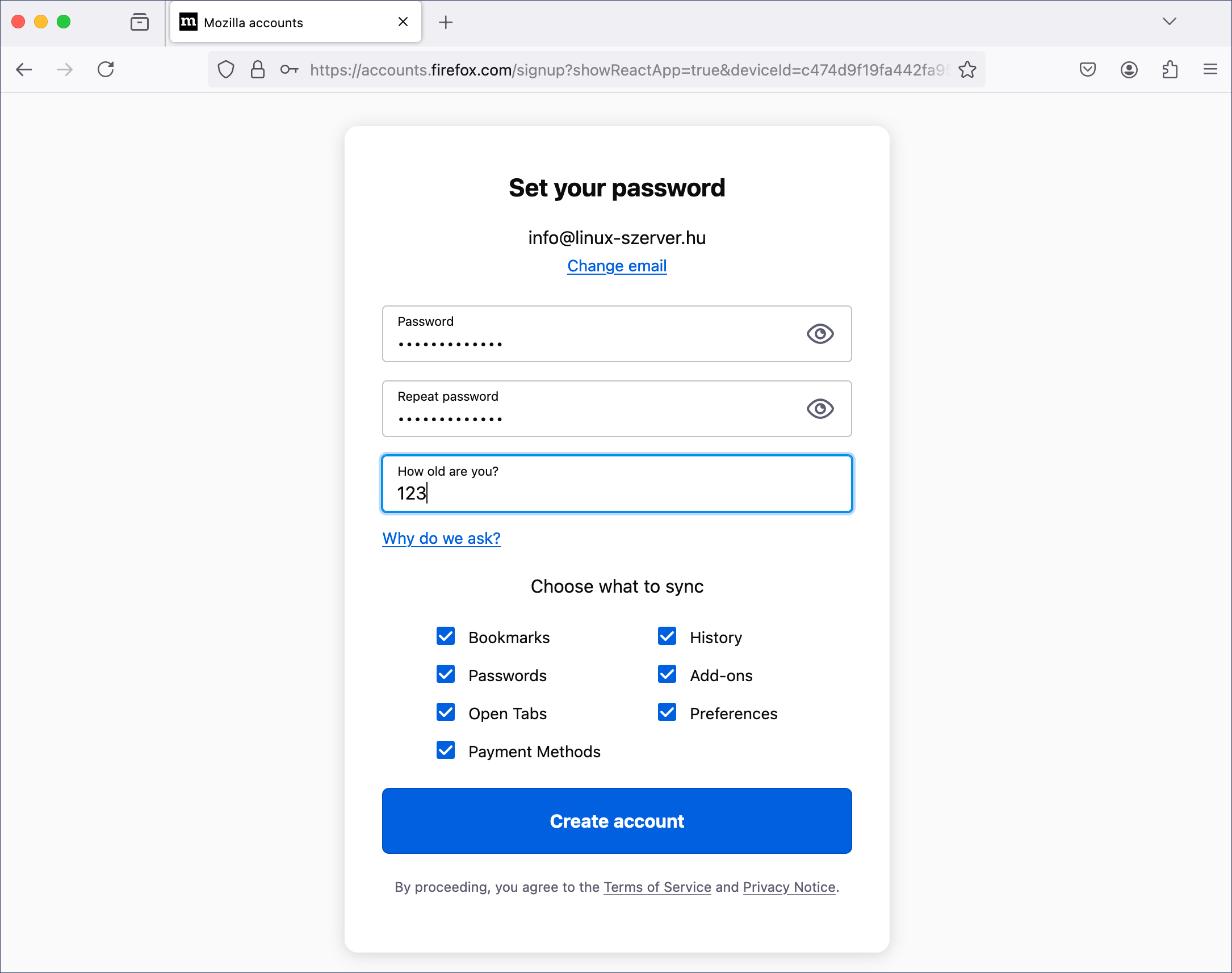

Az alábbi ábrán látható checkboxok a szinkronizált adatok körét mutatják: a Firefox alapesetben mindegyik lehetséges adat csoportot a központi szerverbe is el fog küldeni. Ha a felhasználó egy másik gépbe vagy mobileszközbe is bejelentkezik, a böngésző oda is letölti ezeket, így az egyik gépen létrehozott bejelentkezési adatainkra az a gép is „emlékezni tud”, amellyel valójában sosem kommunikált.

Bejelentkezés és a szinkronizáció beállítása¶

Bár az ábrán közvetlenül nem láthetó, de a böngészők a korábban kitöltött űrlapok adatait is megjegyezhetik. Ez is hatékony segítséget nyújthat a mindennapi munkában, ugyanakkor nem előnyös, ha ezt mások is megismerhetik.

A böngésző űrlap adatokat is rögzít¶

A szinkronizált adatok köre a legtöbb esetben nem csak a meglátogatott webhelyekre, jelszavakra és könyvjezőkre, hanem a telepített beépülőkre, a szoftver beállításaira és a fizetési eljárásokra (értsd: eltárolt bankkártya adatokra) is vonatkozik. Ez alapján egyértelmű, hogy súlyos biztonsági hiba forrása lehet, ha egy felhasználó egy idegen gép böngészőjébe bejelentkezik.

A már említett privát mód erre a problémára is nyújthat részleges megoldást, de biztosabb módszert az jelent, ha a böngészőbe soha nem jelentkezünk be idegen számítógépen.

1.1.6. Cache¶

A böngészők szinte a kezdetektől fogva igyekeztek spórolni a sávszélességgel, azaz lehetőség szerint minél kevesebb adat letöltésére törekedtek. Ennek egyik módszere az volt, hogy a már letöltött weboldalakat és azok elemeit, pl. képeket, hangfájlokat akkor sem törölték, amikor a felhasználó az adott oldalt már elhagyta. Később, ha az oldalt újra meglátogatták, a böngésző a nyilvántartása alapján meg tudta állapítani, hogy az adott elem, pl. kép már rendelkezésre áll, így azt nem töltötte le újra.

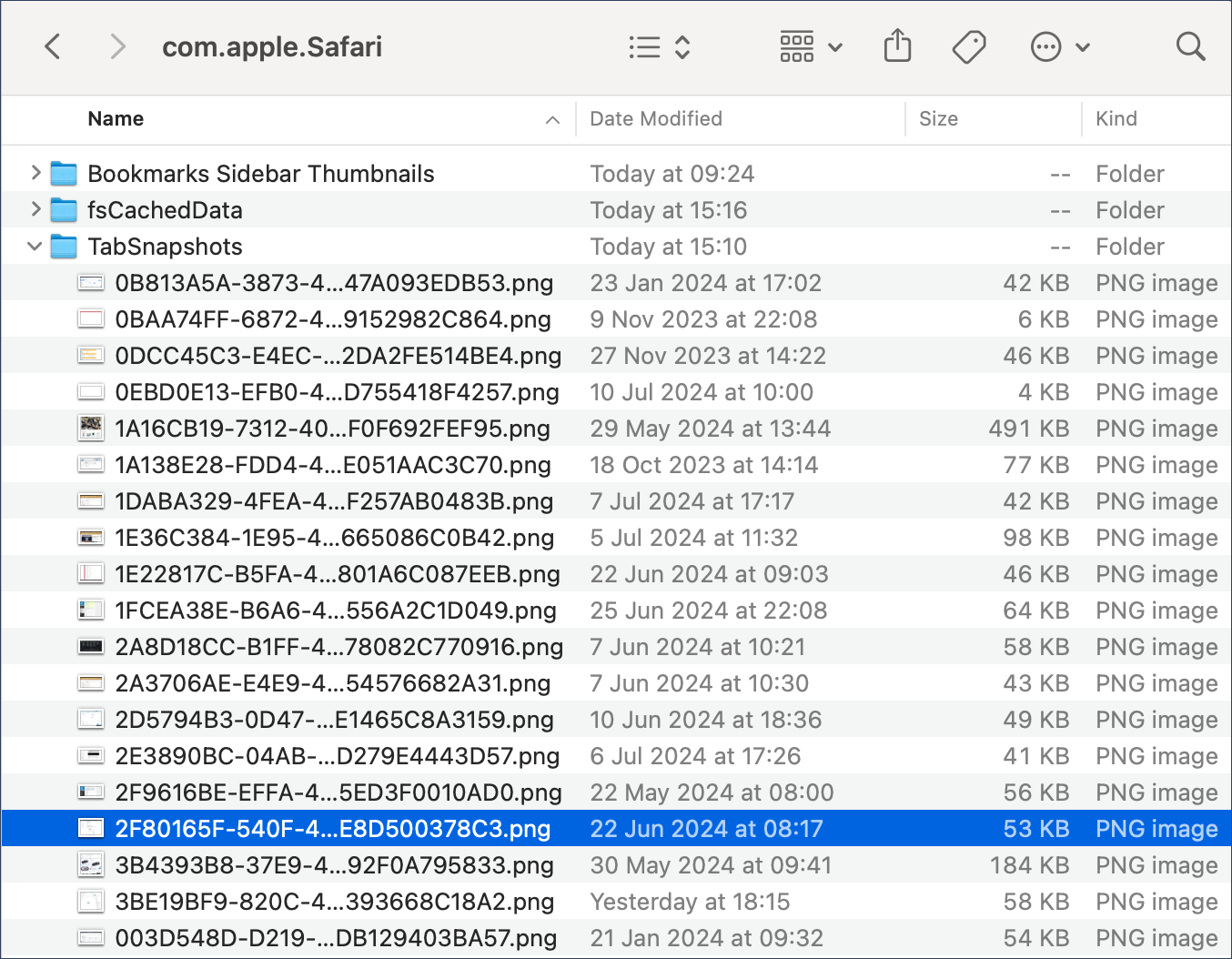

A módszer amellett, hogy nem végzett felesleges letöltéseket, látszólag gyorsabb böngészést tett lehetővé, így az azóta is alkalmazzák. Ugyanakkor ez is adatbiztonsági problémát hordoz: a letöltött ideiglenes fájlok az erre kijelölt könyvtárban megmaradnak, és azok különösebb akadály nélkül áttekinthetők. Ezt a könyvtárat, amelyet web cache-nek is neveznek, elérhetik a teljes hozzáféréssel rendelkező rendszergazdák is, mellyel megismerhetik a böngészés során letöltött tartalmakat, beleértve a képeket és egyéb fájlokat is.

A cache tartalma mások számára megismerhető¶

Megjegyzés

A cache egy általános fogalom az informatikában, amely adatok ideiglenes tárolóhelyét jelenti. A cache létrehozásának elsődleges célja szinte mindig a működés létszólagos gyorsítása, ezért gyakran gyorsítótárnak nevezik.

Érdemes egy mondatot szánni a Letöltések mappára is. Alapértelmezésben ez tartalmazza a böngészőben letöltött fájlokat, így ennek tartalma szintén árulkodó lehet egy támadó vagy a géphez hozzáféréssel rendelkező munkatárs számára.

1.1.7. Privát mód¶

Az eddig bemutatott szolgáltatások hatása tehát kettős: egy magán felhasználású számítógép esetén gyorsítja és kényelmesebbé teszi a munkavégzést, más esetekben viszont potenciális veszélyforrást jelenthet. Felmerül a kérdés, hogy általában véve mit lehet tenni egy munkahelyi, vagy nyilvános számítógép esetén a negatív következmények elkerülésére?

Egy nyilvános számítógép esetén a válasz egyszerű: hacsak lehet, ne használjuk. Nem tudhatjuk, hogy arra milyen egyéb programot telepítettek, ahhoz milyen kiegészítő hardvert kapcsoltak. A Hak5.org oldalon számos támadó eszköz kapható, melyeket egy nyilvános számítógépbe építve bizalmas adatok is könnyen megszerezhetők.

E helyzet megoldására vezették be a privát módot (vagy privát ablakot), amelyben a böngésző semmilyen információt nem tárok a helyi gépen. Nem menti sem a cookie-kat, sem a megadott jelszavakat és nem rögzíti a meglátogatott weboldal címét sem. A privát módot általában sötét háttérrel és címsorral jelzik a böngészők, és rendszerint a menüben lehet kiválasztani egy ilyen módú újabb ablak megnyitását. Egyes böngészők esetében azt is be lehet állítani, hogy automatikusan ebben a módban induljanak el.

Fontos megjegyezni, hogy a privát mód sem nyújt teljes biztonságot. Bár használatával megakadályozható, hogy a böngésző bizalmas adatokat mentsen a számítógépre, maga az áthaladó adatforgalom megjelenik a szerveezet hálózati eszközein, és az internetszolgáltatónál is. A titkosítatlan adatok így könnyen megszerezhetők, de érzékeny információk, pl. a meglátogatott weboldalak címe a titkosítás mellett is elérhetők maradnak, melyek szintén sérthetik a személyiségi jogokat, vagy egy támadás során használható információt szolgáltathatnak.

A kurzus során megismerjük majd a névszerver szolgáltatást is, mely lehetővé teszi, hogy a számítógépek egyedi, számokból álló címei helyett internetes neveket használjunk. Ehhez ún. névszerverekre van szükség, melyet a Google ingyenesen bocsájt bárki rendelkezésére. De miért is teszi ezt? Azért, mert ezzel bármilyen weboldal címét gépeljük a böngészőbe, annak címmé alakítását a Google fogja végezni, és ezzel tudni fogja, hogy mely oldalakat látogatjuk. Bár névszerverekkel elég későn foglalkozunk majd, és a működésük ismeretében a probléma háttere is jobban megérthető lesz, de addig is érdemes megjegyezni, hogy a privát mód sem véd meg minket attól, hogy a névszerver üzemeltetője pontosan láthassa, mely weboldalakat látogattuk meg, illetve milyen internetes szolgáltatásokat vettünk igénybe.

1.1.8. Proxy¶

Egy web böngésző alapjában véve wgy web cím beírása után megkeresi a kiszolgáló szervert, felveszi vele a kapcsolatot, és letölti az oldal megjelenítéséhez szükséges szöveget és képeket úgy, ahogyan az az alábbi ábrán látható.

..todo:

Ide egy kép, ami a proxy nélküli hálózati forgalmat írja le

A web tartalom lekérése és tárolása a gyorstárban¶

A már tárgyalt cache esetében láttuk, hogy a böngészést jelentősen felgyorsíthatja a már letöltött weboldalak és azok elemeinek (képek, videók stb.) ideiglenes tárolása, és szükség esetén az újbóli felhasználása. Láttuk, hogy ezeket a fájlokat egy erre kijelölt könyvtárban, a cache-ben tárolják a böngészők. Milyen jó lenne, ha ezt a szolgáltatást kiterjeszthetnénk: nem csak az egyes önálló, egymástól elszeparált gépek tárolnák a korábban letöltött oldalakait, hanem egy közös tárolóhelyet használva ezt kiterjeszthetnénk a hálózat többi gépére is úgy, hogy minden gép minden fájlt elérhessen!

A megoldás neve proxy szerver, mely pontosan ezt végzi. A fenti működési móddal ellentétben egy weboldal lekérése most úgy módosul, hogy a böngésző a kérést nem közvetlenül a cél számára küldi, hanem a proxy szervernek. Ez először ellenprzi, hogy a kért tartalom a saját gyorsítótárában rendelkezésre áll-e. Amennyiben nem, az oldal tartalmát a proxy szerver tölti le, azt a gyorsítótárában rögzíti, majd továbbküldi az eredeti kérést küldő munkaállomásnak. Amennyiben a cache-ben levő fájlokra más letöltések során bármelyik számítógépnek szüksége van, azt nem kéri le újra, hanem a gyorsítótárban levő változatot adja át számára.

Az olvasó számára valószínűleg nyilvánvaló, hogy a proxy szintén jelenthet egyfajta adatbiztonsági kockázatot. Nem csak azért, mert az üzemeltető személyzet számára ez műszaki alapot nyújthat egy részletes böngészési statisztika elkészítéséhez, de a proxy szerver kompromittálásával egy támadó további információt gyűjthet a szervezetről.

1.1.9. Kereső motorok / Duckduckgo¶

Google: - Keresések finomítása - https://myactivity.google.com/myactivity?pli=1

1.1.10. Tracking protection¶

1.1.11. A böngésző adatainak mentése¶

1.2. A Darknet¶

Az informatikai biztonság kapcsán előbb-utóbb szóbakerül a darknet is, amely elsősorban az anonim böngészés támogatására terveztek, biztonsága következtében azonban komoly szerepe lett az illegális kereskedelemben és bűnözői tevékenységekben is. A darknetet a közhiedelemmel ellentétben tehát nem bűnözők és nem is bűnözési céllal hozták létre: az ötletet az Amerikai Egyesült Államok kormányzata karolta fel elsősorban azért, hogy az elnyomó diktatúrákban élő állampolgárok számára biztosítson lehetőséget a szabad információáramlásra úgy, hogy azt a hatóságaik ne tudják őket lenyomozni vagy ebben megakadályozni.

A darknet másik célja olyan rejtett szerverek elhelyezésének biztosítása, melyek a hagyományos böngészőkkel már el sem érhetők. Működésének megértéséhez először érdemes tisztázni annak vázlatos felépítését.

Ellentétben a hagyományos weboldalakkal, a darknetes website-ok a hagyományos böngészőkkel nem érhetők el, az oldalak címei sem a megszokott formájúak. A címek a legtöbb esetben szinte megjegyezhetetlenek (mert valójában egy kulcspár részei), és a publikus interneten elérhetetlen .onion TLD-re végződnek. Mivel ezeket a címeket hagyományos böngészők nem ismerik (pontosabban nem képesek ezekkel kommunikálni), meglátogatásukhoz speciális böngészőre van szükség, melyek közül az egyik legismertebb a Tor.

A darknetem a nehezen megjegyezhető címek miatt a darkneten a keresők helyett inkább címlistákkal dolgoznak, egy aránylag állandó kiindulópont lehet a http://zqktlwiuavvvqqt4ybvgvi7tyo4hjl5xgfuvpdf6otjiycgwqbym2qad.onion/wiki/ címen elérhető Hidden Wiki. (Figyelem, ezen a „bejáraton” keresztül illegális tartalmak tömegéhez vezetnek utak, a szakmai szempontokon nem érdemes túllépni.)

A Tor másik szolgáltatása a hagyományos weboldalak rejtett megtekintése, ennek során a hálózat felépítése garantálja, hogy a meglátogatott oldal számára a látogató kiléte ismeretlen marad. A Tor hálózat ilyen célú működésének lényege az kommunikáció során használt adatcsomagok szétválasztása, és különböző darabokban különböző irányokban történő továbbküldése. Ezek a darabok a hagyományos internetre az erre a célra létrehozott kilépési pontok egyikében állnak össze újra, így a címzett számára úgy tűnik, mint ha a kommunikáció közte, és a darknetek kijáró között menne végbe.

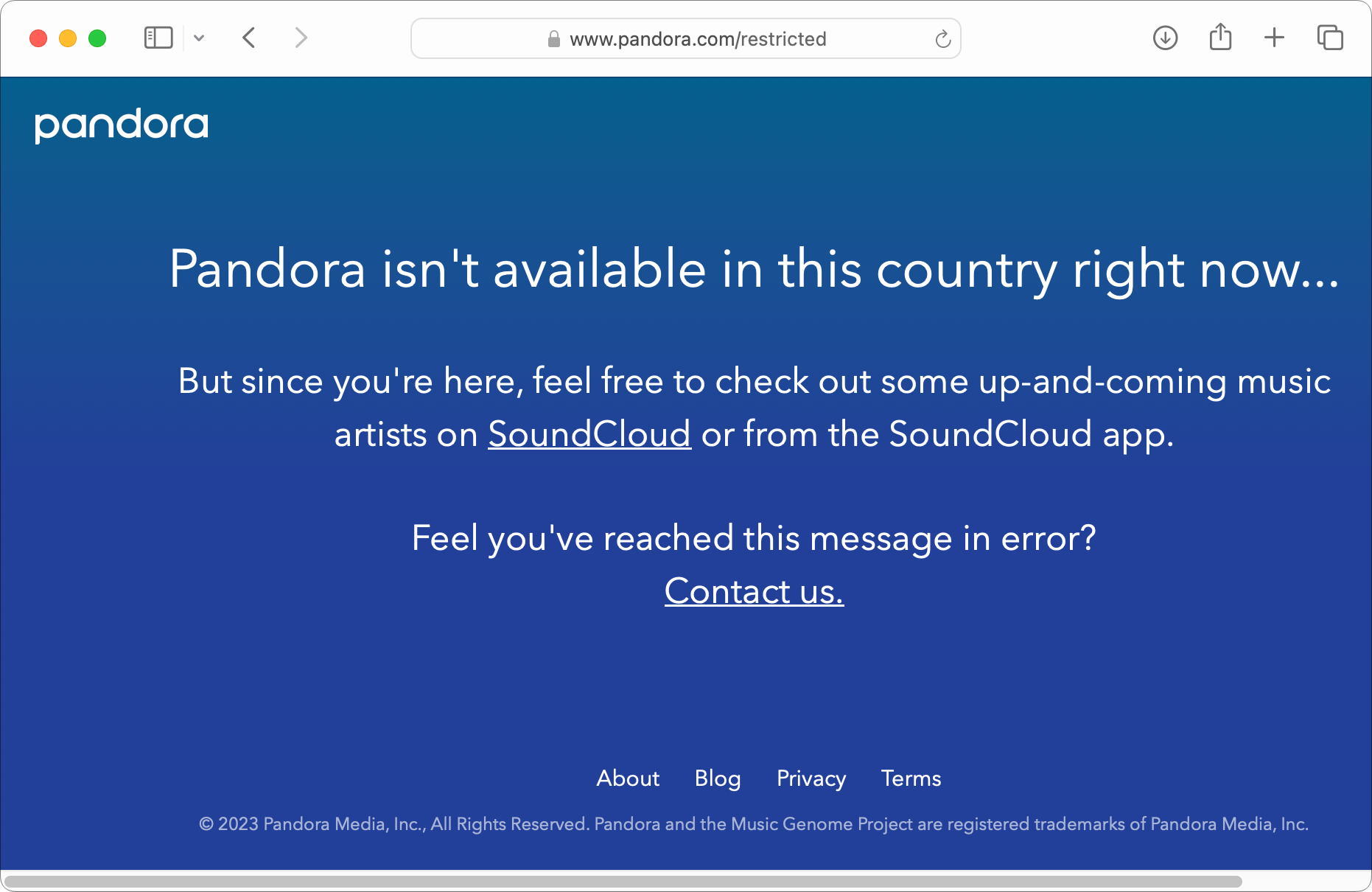

A Tor böngésző ezzel alkalmas lehet arra is, hogy olyan weboldalakat érjünk el vele, amelyeket egy adott régióból nem tesznek elérhetővé. Egy példa erre a pandora.com címen elérhető zeneszolgáltató, amely Magyarországra nem nem nyújt szolgáltatást:

A pandora.com szolgáltatásai nem érhetők el Magyarországról¶

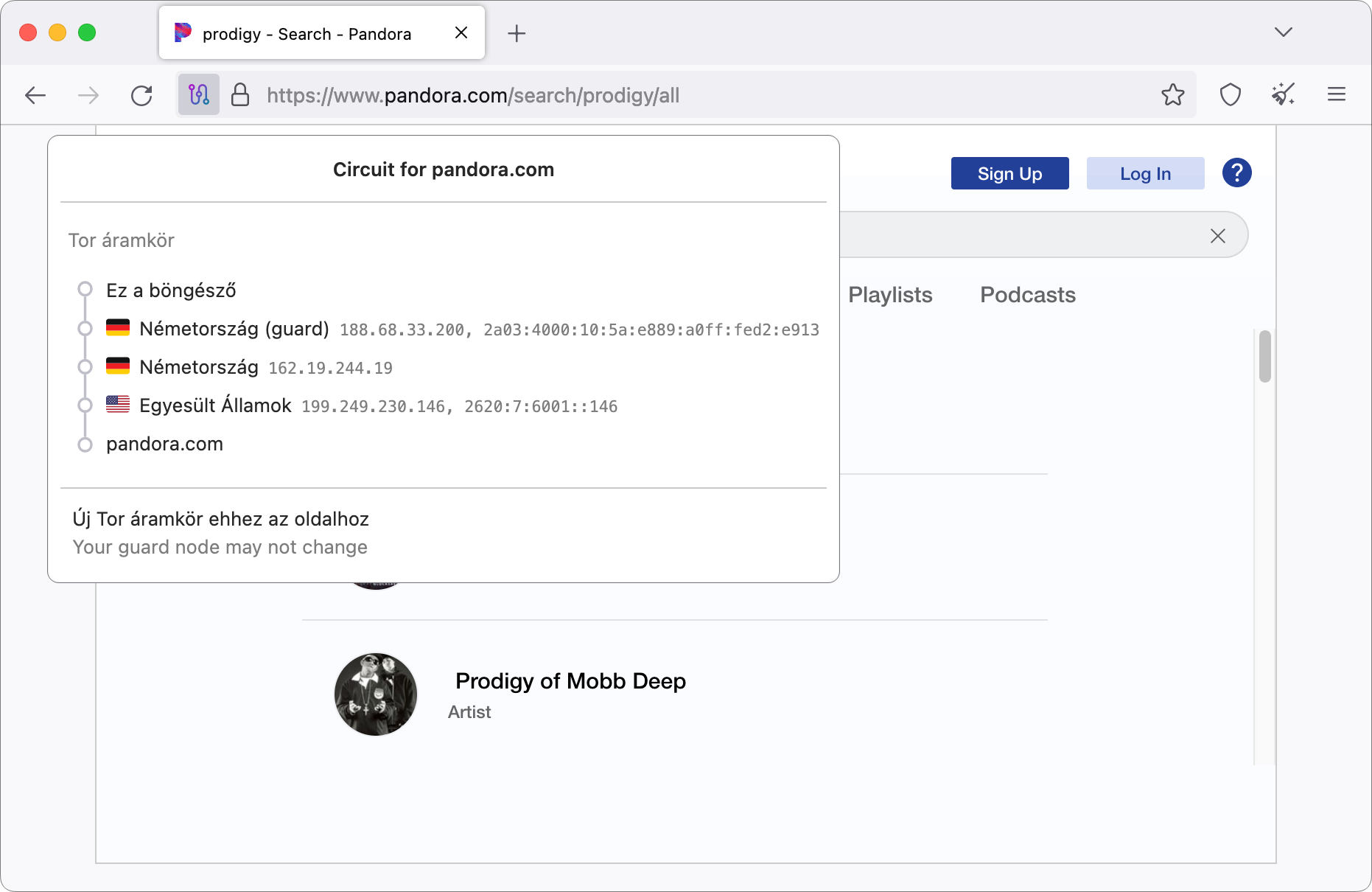

A Tor böngészővel viszont a probléma megoldható, csupán egy amerikai kijáratra van szükségünk. A Tor böngésző a Tor hálózatán több számítógépen keresztül küldi át a forgalmát, és előbb-utóbb találunk olyan útvonalat, amely az internetre az Egyesült Államokban lép ki, s így már engedélyezett lesz a site elérése. Ehhez a Tor böngészőben a címsor mellett látható, áramkört szimbolizáló gombra kattintva meg kell jelenítni pandora.com-hoz vezető aktuális útvonalat, majd az Új áramkör ehhez az oldalhoz linkre addig kell kattintani, amíg a végpont az USA-ban nem lesz:

A pandora.com megtekinthető, ha a darknetből az USA-ban lépünk ki.¶

Fontos tudni, hogy a darknet és a Tor böngésző sem biztosít korlátlan védelmet. Bár maga az átvitt tartalom lehallgatása vagy követése rendkívüli nehézségekbe ütközik, a darknet használatának ténye a hálózati forgalom elemzésével egyértelműen kimutatható. Ennek az az oka, hogy a darknet be- és kilépési pontjai bárki, így a hatóságok számára is ismertek lehetnek. Ezért a darknet elérést VPN kapcsolattal szokás kombinálni, mely az egyébként is lassú kapcsolat sebességét tovább csökkenti. A be- és kilépési pontok ismeretében egy hálózat darknet kommunikációja a tűzfalban könnyen szűrhető.

FTP

Signal/Telegram

1.3. Feladatok¶

Milyen beépülőket tartalmaznak azok a böngészők, amelyek megtalálhatók a gépeden?

Telepítsd a böngésződbe az Adblock nevű extension-t! Ez egy reklámblokkoló, mely a megtekintett weboldalakból meglehetősen sok hirdetést képes eltávolítani. Ellenőrizd az eredményt egy portál meglátogatásával!

Töröld azokat a beépülőket, amelyek nem szükségesek a munkádhoz!

Milyen könyvjelzők vannak a tantermi gép böngészőjében? Van köztük olyan, ami esetleg további információt adhat a korábbi használójáról?

Ellenőrizd a tantermi gépeken tárolt sütiket! Keresd meg a süti fájlokat a fájlrendszerben! Nézd meg néhány tartalmát! Talász valami érdekeset?

Keresd meg a gépeden a web cache könyvtárat, és názd meg néhány fájl tartalmát! Ismerős a tartalmuk?

Hány nyilvánosságra került jelszót tartalmaz a havIBennPwned.com? Hány website-ról származnak ezek?

Van olyan tárolt jelszó a böngésződben, amely valamelyik adatszivárgásban érintett volt?

Ellenőrizd, hogy az e-mail címed érintett volt-e valamelyik adatszivárgásban!

Milyen adatszivárgásban volt már érintett a DropBox szoftver?

Törölj minden korábbi böngészési adatot a böngészőjéből (csak a gépteremben végezd el, a saját gépből ne töröljd ki ezeket)!

Ellenőrizd a

Letöltésekmappa tartalmát! Láthatók a korábban letöltött fájlok? Töröld azokat, amelyekre már nincs szükség!Töltsd le a TOR böngészőt, és nézd meg vele az NKE weboldalát! [Nocsak, ezt még nem tiltottuk :-)] Az áramkör megtekintésével ellenőrizd, hogy milyen útvonalon jutottál el oda!

Milyen adatok rögzítését akadályozza meg a privát mód, és melyek esetében nem nyújt védelmet?

Indítsd el a böngészőt privát módban és keress fel egy weboldalt, amit korábban még nem látogattál meg (pl. http://disney.com)! Ellenőrizd, hogy a böngésző bezárása, majd újbóli megnyitása után működik-e a címsor kiegészítése, és más, hasonló funkciók!

A hak5.org oldalon kapható eszközök közül melyek alkalmasak jelszavak megszerzésére?

Állítsd be a böngészőt úgy, hogy az automatikusan a privát módban induljon el!